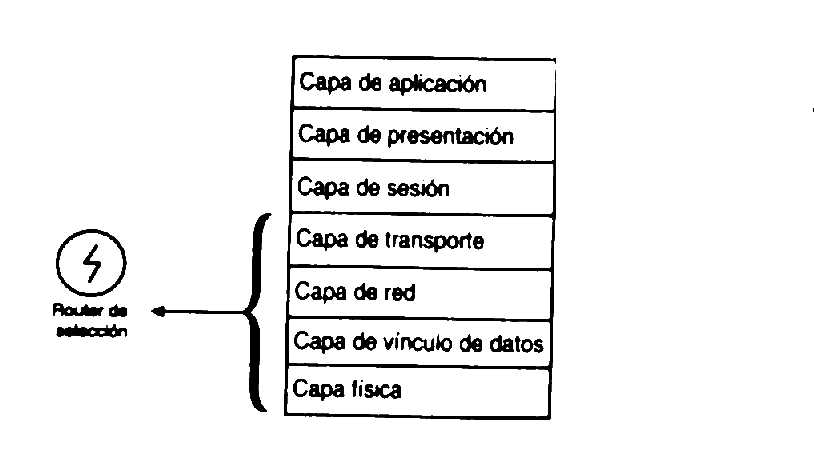

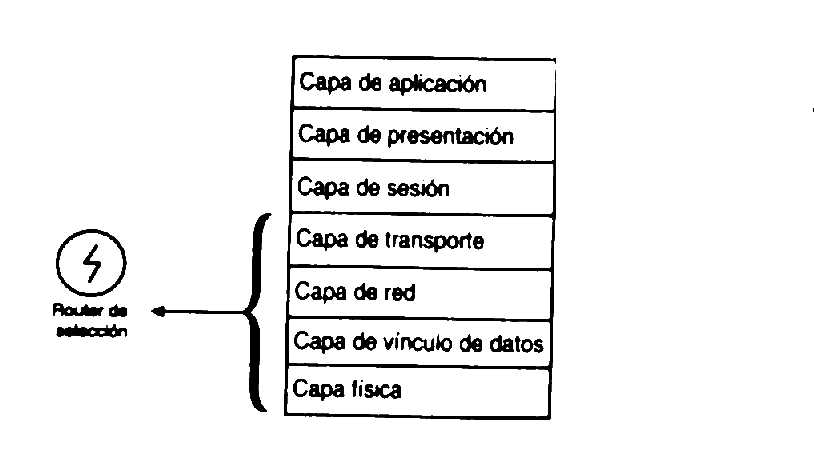

Fig. 2.1 Routers de Selección en Relación con el Modelo OSI

Ingeniería en Sistemas Computacionales

Mecanismos de Seguridad en Redes:

Firewalls y Routers de

Selección

Manuel Rafael Rochel Rodríguez

Antes que nada quiero agradecer a los responsables de mi presencia en el mundo: Dios y mis padres.

Este proyecto está dedicado a

todas las personas que lean este trabajo de investigación, sinceramente

espero que les sea útil.

La seguridad en redes de área local

Se definió una firewall como un sistema o grupo de sistemas que establece una política de control de acceso entre dos redes, con funciones como controlar el flujo de datos de adentro hacia fuera, y viceversa, y que solo el trafico autorizado, definido por la política de seguridad es autorizado para pasar por ella.

La política de seguridad, esta definida por el diseñador e implantador de la firewall , diseñada de acuerdo a las caracteristicas de seguridad que necesita la red de área local (LAN), por ejemplo una serie de políticas o reglas de seguridad serian:

2.3 MODELO SIMPLE PARA LA FILTRACIÓN DE PAQUETES

2.4 OPERACIONES DE FILTRACIÓN DE PAQUETES

2.5 REGLAS DE FILTRACIÓN DE PAQUETES Y ASOCIACIONES TOTALES

2.6 IMPLEMENTACIÓN DE REGLAS DE FILTRACIÓN DE PAQUETES

2.7 DEFINICIÓN DE LISTAS DE ACCESO

2.8 USO DE LAS LISTAS DE ACCESO ESTÁNDAR

2.9 USO DE LISTAS DE ACCESO EXTENDIDAS

2.10 FILTRACIÓN DE LLAMADAS ENTRANTES O SALIENTES DE LA TERMINAL

3.5 FIREWALLS COMO PUNTOS DE ATRAPADO

3.9 ¿QUÉ SON LOS SERVIDORES PROXY Y COMO TRABAJAN?

3.11 LA INSPECCIÓN DE PAQUETES

CONCLUSIONES Y RECOMENDACIONES

Figura 2.1 Routers de Selección en Relación con el Modelo OSI

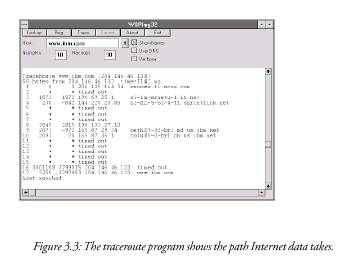

Figura 3.1 El programa que traza las rutas.

Figura 3.2 El uso de los gateways

Noticias de grandes compañías como Microsoft, que acepta haber estado rastreando a los usuarios de sus productos como el sistema operativo Windows 98, y por medio de él "obliga" a los usuarios(sin su autorización) a enviar información hacia sus servidores de Internet y con esta crea una base de datos con información tan privada como son las características generales de los documentos incluyendo nombre del autor, y contenido de los documentos, creados por medio del paquete Office.

O como la noticia de que Intel ha incluido en sus actuales versiones de los microprocesadores Pentium (II y III) un numero de serie en cada uno de ellos, y por medio del cual será posible seguir la huella de la computadora y por lo tanto del usuario en Internet.

Además de los cientos de accesos no autorizados de los hackers hacia las poderosas compañías (bancos, sistemas militares y de defensa), causando grandes fraudes millonarios así como perdidas de cientos de miles de dólares tanto en robos como en daños materiales; todos estos informes nos hacen preguntarnos ¿qué podemos esperar en cuanto a seguridad y privacidad los usuarios de computadoras e Internet?.

Existen una gran cantidad de libros y documentos acerca de cómo implantar seguridad en una red de área local conectada a Internet, aunque todos tratan específicamente la seguridad respecto a los accesos de personas no autorizadas a la red, pocos autores toman en cuenta lo que se puede hacer contra las compañías, que con tal de cumplir con sus proyectos de mercadotecnia, irrumpen en la privacidad de los usuarios por medio de sus productos que consideramos confiables y muchas de las veces dejan la puerta abierta hacia otros intrusos con ideas aun más peligrosas. Sobre los derechos y la controversia que desata esta invasión solo existen artículos de periódicos y revistas.

En la presente investigación se abordará lo que es la seguridad para los usuarios de Internet, y a la vez tratar de crear una conciencia de que en la actualidad nuestra privacidad con respecto a ataques de personas como espías electrónicos, hackers, intrusos mal intencionados y compañías que desean obtener información nuestra es muy limitada.

Entre los beneficios que se pretenden lograr se cuentan: el dar a conocer

los métodos y productos existentes en la actualidad para la protección

datos en las computadoras personales.

La idea de realizar una investigación

de este tipo surge principalmente, de la inquietud del equipo investigador

de dar a conocer los principales problemas en que puede verse envuelto

el usuario de Internet al momento de ser motivo de un acceso no autorizado

de otra persona o grupo de personas: como son la perdida de información(daños)

o robo(información, programas), estropeo de hardware y software;

Así mismo analizar el funcionamiento del software y hardware con

que hoy en día se cuenta para contrarrestar esto.

El objetivo de esta investigación consiste en analizar las herramientas

de software y hardware que existen para la protección e integridad

de contra ataques externos por medio de Internet explícitamente

las transacciones que se dan por medio del protocolo TCP/IP en Internet,

así como informar de que se puede tener en muchos de los casos una

fuente de protección contra ataques del exterior, por medio de métodos

como la encriptación, las firewalls y los servidores proxy, por

mencionar algunos.

El presente proyecto contempla el análisis de las herramientas

como son los métodos de encriptación, las firewalls o murallas

de fuego, servidores proxy para lograr la privacidad y seguridad de los

usuarios de Internet y un breve análisis de la controversia surgida

a consecuencia del espionaje que están haciendo las grandes compañías

con fines de lucro.

¿Que tan seguros pueden estar los usuarios de Internet hablando

de irrupción y ataques exteriores, y a que nivel pueden lograr su

privacidad de la información del usuario de Internet así

como la seguridad de la misma?

Nuestro proyecto ofrecerá una introducción al mundo de los mecanismos de seguridad en redes. Creemos que beneficiará a muchas personas que deseen entrar a este mundo, ya que nuestro proyecto está dirigido principalmente a los principiantes.

Las fuentes de información que utilizaremos serán libros,

revistas e internet.

CAPÍTULO 1: INTRODUCCIÓN A LOS MECANISMOS DE SEGURIDAD EN REDES

"La oportunidad hace al ladrón"

--- Francis Bacon, 1598

Internet la red global de computadoras que proporciona a la base para el correo electrónico universal, WWW, y formas numerosas de comercios electrónicos varios lo han descrito como lo fue en su aparición la computadora personal, más significativa que la prensa y tan revolucionario como el descubrimiento del fuego. Actualmente, los títulos de Internet abarrotan los estantes de la sección de computadora de cada librería. Cada película importante se jacta un sitio de la red.

Aunque una Firewall, se diseña para controlar el flujo de la información entre dos redes, vino antes de que el mundo en grande hubiera oído hablar del Internet. El sentido común dice que un administrador de red debe considerar el usar de una Firewall al momento de conectar dos redes, el proceso se llama la conexión de redes(internetworking). Típicamente, el término capitalizado Internet se refiere específicamente al descendiente de TP/IP de la unión de ARPAnet's a SNET en 1982, ahora sirven diez de millones de usuarios vía cientos de los miles de servidores de Internet.

En prácticamente todos los casos,

la conexión de redes debe considerar la conexión de una Firewall

para mediar y para vigilar las conexiones de la red interna. Estas preocupaciones

se hacen mayores, cuando la conexión incluye una conexión

directa a Internet.[OPP98]

Una encuesta reciente de Ernst & Young encontró que cuatro de cada cinco organizaciones grandes(con más de 2.500 empleados) ejecuta aplicaciones críticas en - redes de área local (LANs). Estas LANs, y la información vital que procesan, vienen cada vez más bajo amenaza a través de las conexiones de la red interna. Y cuando estudió a un grupo de 61 grandes organizaciones, encontró 142 introducciones no deseadas y decenas de incidentes relacionados con Hackers en el plazo de tres meses. IP spoofing, una técnica con la que el hacker puede ganar a acceso extenso a una red interna, se registraron 49 de estos incidentes. La América corporativa se ha abierto en el uso de Internet mucho más rápidamente que se ha cerrado al ataque de Internet. Casi todas las compañías proporcionan a los empleados acceso al Internet y acceso remoto a las redes corporativas, según una encuesta conducida por el Chicago Tribune en su información - tecnológica. Todavía, menos que la mitad de las compañías realizan los cheques rutinarios de seguridad, sólo 44 por ciento tienen la capacidad para seguir el acceso a los datos sensibles y a solamente una mitad usa el cifrado de datos (encriptación).

Mientras que el 75 por ciento dicen que ellos quisieran restringir el acceso solamente a ciertas partes del Internet, sólo 62 por ciento tienen las políticas que gobiernan el acceso Internet, 42 por ciento no vigilan el uso de Internet del empleado y solamente 30 por ciento aplican realmente los controles de acceso. Además, en menos de dos de cada cinco los respondedores imponen las restricciones ante descargar los archivos a partir de terceros. Muy raro es que menos uno de cada seis señalara experimentar los efectos negativosasociados al uso de Internet por los empleados y uno en ocho señaló las demandas legales que se presentaban del uso de la información tecnología de un empleado.

Los riesgos relacionados con el uso de Internet comienzan con la vergüenza pública, por ejemplo cuando un hacker desfigura o altera un sitio de la web (según lo sucedido a los E.E.U.U.. Ministerio de Justicia y la central La agencia de la inteligencia en 1996) o revela la correspondencia interna. Potencialmente más perjudicial es el hurto de los secretos del comercio o del gobierno de una red interna mal protegida. Otros uso común del ataque, coordinado y sistemático de los recursos que computan, a veces se extiende a los ataques montados del sistema cortado sobre otros sitios. La oficina general de las estadísticas de Estados Unidos, pedida por el comité del senado encendido Asuntos gubernamentales al informe sobre la vulnerabilidad actual del departamento de la defensa (DoD) sistemas informáticos no clasificados, encontrados que tanto como 250.000 ataques eran lanzados en DoD con una tarifa de éxito del 65 por ciento. El informe encontró eso:

" Han incrementado el numero de individuos desconocidos y no autorizados que atacan y ganan accesos a información altamente sensible sin clasificar desde el departamento de los sistemas informáticos de la defensa.... En el mejor de los casos, estos ataques han causado una perdida multimillonaria al departamento de defensa. En la peor, son una amenaza seria a la seguridad nacional. Atacantes han tomado el control de los datos completos de los sistemas de la defensa... robando, modificando, y destruido datos y software, instalando archivos indeseados y creando -"puertas posteriores" que evitan la protección normal del sistema y permiten los atacantes acceso no autorizado en el futuro. Han cerrado los sistemas completos y tumbado redes, negando a los usuarios de los que dependen de los sistemas automatizados para ayudar a resolver las misiones críticas. Numerosas funciones de la defensa se han afectado, incluyendo las armas y la investigación desarrolladas por supercomputadoras, logística, finanzas, gerencia de personal, salud militar, y nómina de pago."

El Internet ha crecido, lo que permite mayores formas de ataque a la seguridad en red, incluyendo los virus, Caballos de Troya y penetración de las redes internas. Una red conectada con el Internet abraza un nuevo conjunto entero de riesgos, algunos de los cuales sirven para excitar los problemas existentes. Las redes de las organizaciones que siguen siendo no relacionadas a la presión de la cara de Internet de hacer esa conexión, sí apenas para el correo electrónico solamente. La presión de conectar se convierte a menudo tan fuerte, en el hecho, que algunos usuarios o departamentos individuales conectan con el Internet sin la autorización o el conocimiento superior de la gerencia. Determinar si esta o no la red está conectada con el Internet puede ser una tarea muy difícil. El conectar con el Internet es como abrir las cortinas en las ventanas de la oficina y el dejar en el fulgor completo del sol del mediodía. Problemas previamente invisibles de la seguridad de la red se lanzan en el contraste sostenido. Por ejemplo, cuentas del usuario no protegidas y obviamente contraseñas las palabras de paso no pudieron haber causado mucha señal de socorro cuando la red era visible solamente a iniciados. Pero, si la gente manipular la red desde el exterior (algo experimentado por uno de cada seis respondedores en algunas encuestas), usted puede apostar que éstas las debilidades serán explotadas. Las noticias de tales vulnerabilidades, conducen a los ataques y al abuso rápidamente de extensión del sistema.

Una de cada cinco compañías que responden a la información la encuesta anual Week/Ernst & Young sobre la seguridad admite que los intrusos han roto en o han intentado corromper en sus redes corporativas vía el Internet durante los doce meses que preceden. Peor, la mayoría de los expertos convienen que la mayoría de los robos queda desapercibida. Por ejemplo, pruebe los ataques por la agencia de los sistemas de información de la defensa (DISA) en el departamento 38.000 de la defensa los sistemas informáticos tenían una tarifa del éxito 88 por ciento pero fueron detectados por menos aquélla adentro veinte de las organizaciones del blanco. De esas organizaciones, solamente 5 por ciento reaccionaron realmente al ataque.

La línea final ocurre cuando una

compañía conecta su red con otra red, cosas malas pueden

pasar, Si la compañía se quiere contraatacar y monitorear

esas cosas malas, esta necesita implantar una combinación de una

política y tecnología en el lugar. [OPP98]

Muchos routers comerciales proporcionan la capacidad de seleccionar paquetes con base a criterios como el tipo de protocolo, los campos de dirección de origen y dirección de destino para un tipo particular de protocolo y los campos de control que son parte del protocolo. A esos routers se les llama routers de selección. Esto pueden proporcionar un mecanismo poderoso para controlar el tipo de tráfico de red que puede existir en cualquier segmento de una red. Al controlar ese tipo de tráfico, los routers de selección pueden controlar el tipo de servicios que puede existir en un segmento de red. Por lo tanto, pueden restringirse servicios que pueden poner en peligro la seguridad de la red.

Los routers de selección pueden discriminar

entre el tráfico de red con base en el tipo de protocolo y en los

valores de los campos del protocolo en el paquete. A la capacidad del router

para discriminar entre paquetes y restringirlos en sus puertos con base

en criterios específicos de protocolo se le denomina filtración

de paquetes. Por esta razón, los routers de selección son

llamados también routers de filtración de paquetes. [HAR98]

Fig. 2.1 Routers de Selección en Relación con el Modelo OSI

Los routers de selección pueden utilizar la filtración de paquetes como medio para mejorar la seguridad de la red. La función de selección también puede ser desarrollada por muchos productos de firewall comerciales. Sin embargo, pueden programarse muchos routers comerciales para desarrollar la filtración. Fabricantes de routers como Cisco, Wellfleet, 3COM, digital, Newbridge, ACC y muchos otros proporcionan routers que pueden programarse para desarrollar funciones de filtración de paquetes.

La filtración de paquetes se hace

para restringir el tráfico de red para los servicios que habrán

de rechazarse.[HAR98]

Por lo general, un filtro de paquetes se coloca entre uno o más

segmentos de red. Estos segmentos de red están clasificados como

segmentos de red externos o internos. Los segmentos de red externos conectan

su red con redes externas como Internet. Los segmentos de red internos

se utilizan para conectar los hosts de la empresa y otros recursos de la

red. En este modelo simple se tiene un dispositivo de filtración

de paquete que solo tiene conectados dos segmentos de red. Por lo general

uno de esos segmentos de red es un segmento de red externo y el otro es

un segmento de red interno.[HAR98]

Casi todos los dispositivos de filtración de paquetes actuales (routers de selección o gateways de filtración de paquetes) operan de la siguiente manera:

En la tabla 1 se muestra una hoja de trabajo

que puede utilizarse para diseñar reglas de filtración de

paquetes. Los routers de selección, en general, pueden filtrar con

base en cualquier de los valores de campo que se encuentran en los encabezados

del protocolo TCP o IP. Para la mayoría de las políticas

de seguridad de redes que pueden implementarse con routers de selección,

usted solo necesita especificar los indicadores de TCP, las opciones de

IP y los valores de las direcciones de origen y destino.

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

||||||||

|

|

||||||||

|

|

||||||||

|

|

||||||||

|

|

||||||||

|

|

||||||||

|

|

Si examina cada fila de la hoja de trabajo, observará que describe completamente la conexión de TCP. Formalmente, a una descripción completa de una conexión se le llama asociación completa. Cuando se diseñan reglas de filtración de paquetes es útil tener en mente las definiciones de asociación completa, media asociación y extremos. Esto le ayudará a comprender mejor las reglas de filtración de paquetes.

Una asociación completa muestra que una conexión de TCP entre dos hosts pueden describirse con la siguiente información:

Una vez que ha diseñado las reglas de filtración de paquetes y las ha descrito en la hoja de trabajo correspondiente tiene que implementar en el router de selección o en la firewall (si permite que se especifiquen reglas de filtración de paquetes).

Cada tipo de dispositivo de filtración de paquetes tiene su propio conjunto de reglas y de sintaxis para programar las reglas de filtración de paquetes. Por lo tanto, se debe leer la documentación del dispositivo y se deben aprender las peculiaridades de la sintaxis de las reglas de filtración de paquetes para ese dispositivo. Si cambia el fabricante del dispositivo de filtración de paquetes, tendrá que aprender un conjunto diferente de reglas de sintaxis.

A través de este texto se encontrarán

varios ejemplos sobre la manera en que pueden especificarse las reglas

de filtración de paquetes. Esto se hará en relación

con los routers de selección Cisco, Inc., ¿porqué

precisamente con los routers de esta marca?, pues porque Cisco domina el

mercado de routers. Las reglas de filtración de paquetes para los

routers de otros fabricantes son parecidas en principio a las utilizadas

por Cisco, pero sintácticamente son diferentes.[HAR98]

Los routers Cisco definen listas de acceso como una colección secuencial de condiciones de permiso y negación que se aplica a direcciones de Internet. Estas condiciones de lista de acceso se utilizan para implementar las reglas de filtración de paquetes.

Cuando el router de selección se programa con lista de acceso, prueba los paquetes contra cada una de las condiciones de la lista de acceso. La primera coincidencia determina si el router acepta o rechaza el paquete. Como el router de selección se detiene a probar las condiciones en la lista de acceso después de la primera coincidencia, el orden de las condiciones es crucial.

Si no hay condiciones que coincidan, el paquete es rechazado.

Los routers Cisco tienen dos tipos de listas de acceso:

Las listas de acceso estándar tienen una sola dirección para las operaciones coincidentes, y las listas de acceso extendidas tienen dos direcciones con información opcional del tipo de protocolo para operaciones coincidentes. Para muchas operaciones prácticas de filtración, usted necesita tanto la lista de acceso estándar como la extendida. [HAR98]

La sintaxis para la lista de acceso estándar es como sigue:

access list lista {permit ¦ deny} dirección máscara comodín

La lista es un entero que va del 1 al 99 y que se utiliza para identificar una o más condiciones permit / deny. Las reglas de filtración, como se definieron en la figura 2 se asigna a una lista de acceso.

Es posible asignar a cada regla su propia lista de acceso, pero es altamente ineficiente y propenso a errores. Cada lista de acceso está asociada con una interfaz en el router, tal como una interfaz de red o de la consola. La lista de acceso O está predefinida; es la predeterminada para toda la interface y las únicas restricciones colocadas en la interfaz son las que soportará el sistema operativo del router.

El uso de las palabras clave "permit" y "deny" corresponde a las palabras "permitir" y "bloquear" en las reglas de filtración de paquetes analizadas anteriormente. La dirección IP de origen en el paquete se compara con el valor de dirección especificado en el comando access list. Si se utiliza la palabra clave "permit", una coincidencia hace que el paquete sea aceptado. Si se utiliza la palabra clave "deny", una coincidencia hace que el paquete sea rechazado.

La dirección y la máscara comodín son valores de 32 bits y están escritos utilizando la notación de punto decimal. Máscara comodín no debe confundirse con las máscaras de subred que se utilizan para subdividir una asignación de número de red de IP. En la comparación, se ignorarán los bits de dirección que corresponden a 1 en máscara comodín. Los bits de dirección correspondientes a O en máscara comodín son utilizados en la comparación. Considere el siguiente ejemplo:

access list 1 permit 199.245.180.0 0.0.0.255

access - list 1 permit 132.23.0.0 0.0.255.255

En este ejemplo, se especifican los valores de dirección/máscara comodín, y ambos se aplican al número 1 de la lista de acceso. El primer comando access list permite el acceso

de hosts a la red de clase C 199.245.180.0, y el segundo comando access list permite el acceso de hosts a la red de clase B 132.23.0.0.

Si no está especificado el valor de máscara comodín, se supone que habrá de ser 0.0.0.0; es decir, se compararán todos los bits de la dirección. Por la tanto, los dos comandos access list tienen un efecto idéntico:

access list 2 permit 132.23.1.3 0.0.0.0

access list 2 permit 132.23.1.3

Los dos comandos anteriores solo permiten paquetes para el host con dirección IP 132.23.1.3. Si el valor de máscara comodín no es cero, puede especificar un rango de dirección IP. Por lo tanto, esto debe hacerse con cuidado.

Aquí tenemos otro ejemplo del uso de listas de acceso estándar.

Suponga una red de clase A 67.0.0.0 conectada a un router de selección que está utilizando una máscara de subred de 255.255.0.0. Considere los siguientes comandos access list:

access list 3 permit 67.23.2.5 0.0.0.0

access list 3 deny 67.23.0.0 0.0.255.255

access list 3 permit 67.0.0.0. 0.255.255.255

La primera regla de la lista de acceso permite el tráfico para un solo host con dirección IP 67.23.2.5 en la subred 23 de la red de clase A. La segunda lista de acceso bloquea todo el tráfico de la subred 23. Como esto sigue la regla que permite el tráfico al host 67.23.2.5, no se afecta el tráfico enviado a ese host. La tercera regla permite el tráfico enviado a toda la red de clase A 67.0.0.0. Por lo tanto, la lista de acceso establece las siguientes políticas de red:

"Bloquear todo tráfico a la subred 0.23.0.0 para la red de la clase A 67.0.0.0, con la excepción de tráfico permitido al host 67.23.2.5 en esta red. Permitir el tráfico a todas las demás subredes de 67.0.0.0."

Es posible utilizar el comando "no access list lista" para eliminar toda la lista de acceso, pero debe ser utilizado con precaución. Si se especifica una lista de acceso incorrecta, podría eliminarse algo que se desee conservar. De hecho, debido a la manera en que la lista de acceso se introduce en el router, si se desea hacerle un cambio a una regla en medio de la lista, hay que volver a introducir toda la lista. Como consecuencia, si debe tratar con un conjunto grande de listas de acceso, es más fácil probarlas y luego guardarlas en un archivo para que puedan realizarse ediciones posteriores y luego se suban al router.

Las listas de acceso tienen efecto inmediato.

Si no es cuidadoso, puede bloquearse a sí mismo fuera del router,

con lo que hace imposible la configuración y la operación.

[HAR98]

Las listas de acceso extendidas permiten filtrar el tráfico de interfaz con base en las direcciones de IP de origen y destino y la información del protocolo.

La sintaxis para la lista de acceso extendida es como sigue:

access list lista {permit ¦ deny} protocolo origen máscara origen destino máscara destino [operador operando]

La lista es un entero que va de 100 a 199 y que se utiliza para identificar una o más condiciones permit / deny extendidas.

Los números de 100 a 199 están reservados para listas de acceso extendidas y se encuentran fuera del rango de los números de 1 a 99 utilizados para las listas de acceso estándar.

Si se utiliza la palabra clave "permit", una coincidencia con la condición hace que el paquete se acepte. Es la equivalente de la regla "permitir" utilizada en las reglas de diseño de filtración de paquetes. Si se utiliza la palabra "deny", una coincidencia hace que se rechace el paquete. Es la equivalente de la regla "bloquear" utilizada en las reglas del diseño de filtración de paquetes. El resto de la lista extendida no se procesa después de que ocurre una coincidencia.

El protocolo puede representar cualquiera de los siguientes valores correspondientes a los protocolos IP, TCP, UDP e ICMP.

Como IP encapsula paquetes TCP, UDP e ICMP, puede utilizarse para cumplir cualquiera de esos protocolos.Origen y máscara origen son valores de 32 bits y están escritos utilizando la notación de punto decimal. Estos valores se utilizan para identificar la dirección IP de origen. No debe confundirse máscara origen con la máscara de subred que se utiliza para subdividir una asignación del número de red de IP. Los bits de dirección correspondientes a 1 en la máscara origen son ignorados en la comparación. Los bits de dirección correspondientes a O en la máscara origen son utilizados en la comparación.

Destino y máscara destino son utilizados para hacer coincidir la dirección de IP del destino. También se escribe utilizando la notación de punto decimal, y máscara destino se utiliza de la misma manera que máscara origen para las direcciones de origen.

El operador y el operando se utilizan para comparar números de puerto, puntos de acceso a servicio o nombres de contacto. Estos valores son significativos para los protocolos TCP y UDP. Para los valores clave de protocolo tcp y udp, el operador puede ser cualquiera de los siguientes valores:

El operando es una palabra clave o el valor decimal del puerto de destino para el protocolo especificado. También incluye un rango de valores, permitiendo que la regla de lista de acceso tenga efecto sobre un rango de puertos. El siguiente es un ejemplo del uso de los comandos access list.Suponga que la política de la red exige que usted rechace conexiones entrantes de SMTP del host 132.124.23.55 a su red 199.245.180.0. Usted puede implementar ésta política con las siguientes listas de acceso extendidas:

access list 101 deny tcp 132.124.23.55 0.0.0.0 199.245.180.0 0.0.0.255 eq 25

El primer comando elimina cualquier access

list 101 extendido anterior. El segundo comando acepta cualquier

paquete de cualquier host. Sin este comando, la acción predeterminada

sería rechazar todos los paquetes. El tercer comando rechaza un

paquete tcp que viene del host 132.124.23.55 a la red 199.245.180.0 con

un puerto de destino de 25 (SMTP). [HAR98]

2.10 FILTRACIÓN DE LLAMADAS ENTRANTES O SALIENTES DE LA TERMINAL

Para restringir conexiones entrantes y salientes entre una línea del router Cisco y las direcciones de una lista de acceso, usted puede utilizar el comando de configuración de línea access class.

access class lista {in ¦ out}

La lista es el número de lista de acceso. Con el uso del valor "in" al final del comando se restringe el tráfico entrante en el dispositivo Cisco y la dirección de la lista de acceso.

Con el uso del valor "out" al final del comando se restringe el tráfico saliente entre el dispositivo Cisco y las direcciones de la lista de acceso. Para eliminar restricciones de acceso para una lista de acceso especificada, utilice el siguiente comando:

no access class número lista acceso {in ¦ out}

En el siguiente ejemplo se define una lista de acceso que solo permite que los host de la red 199.245.75.0 se conecten a los puertos de la terminales virtuales 1 a 5 del router:

access list 18 permit 199.245.75.0 0.0.0.255

El siguiente ejemplo bloquea las conexiones con redes diferentes de la red 156.223.0.0 en las líneas de terminal 1 a 3:

access list 19 permit 156.233.0.0 0.0.255.255

" Una firewall es un sistema o grupo de sistemas que establece una política de control de acceso entre dos redes ".

Tienen las siguientes propiedades

Para controlar trafico de TCP/IP se debe tener una clara idea de cómo trabaja, un protocolo es una descripción formal de cómo de los mensajes que serán intercambiados y las reglas que deben seguir dos o mas sistemas para transferirlos de tal forma que ambos puedan entenderse.

TCP (Protocolo de transmisión de datos), divide los datos

en partes, llamados paquetes, y le da a cada uno un numero. Estos paquetes

pueden representar texto, gráficas, sonido o vídeo ¾

cualquier elemento que la red pueda transmitir. La secuencia de números

ayuda a asegurar que los paquetes puedan ser re ensamblados una vez recibidos.

Entonces cada paquete consiste en contenido, o datos, y la información

que el protocolo necesita para hacerlo funcionar, llamado protocolo encabezado.

[FAQ96]

El Router es un tipo especial de switch el cual realiza el trabajo de hacer las conexiones externas y convertir el protocolo IP a protocolos de WAN y LAN.

Los paquetes de datos transmitidos hacia internet, desde un visualizador de una Pc, pasarán a través de numerosos ruteadores a lo largo del camino, cada uno de los cuales toma la decisión de hacia donde dirigir el trabajo. La figura muestra un programa analizador de ruta en acción, listando la ruta que los datos siguen.

Los ruteadores toman sus decisiones basándose en tablas de

datos y reglas, por medio de filtros, así que, por ejemplo,

solo datos de una cierta dirección pueden pasar a través

del ruteador, esto transforma un ruteador que puede filtrar paquetes en

un dispositivo de control de acceso o firewall. Si el ruteador puede

generar un registro de accesos esto lo convierte en valioso dispositivo

de seguridad.

Si

el servidor de internet solicita información, o bien la suministra

hacia sistemas de bases de datos distribuidas, entonces esta conexión

entre el servidor y la estación de trabajo debería ser protegida.

[OPP98]

Si

el servidor de internet solicita información, o bien la suministra

hacia sistemas de bases de datos distribuidas, entonces esta conexión

entre el servidor y la estación de trabajo debería ser protegida.

[OPP98]

Las firewalls son comúnmente referidas como referidas como gateways, controla el acceso desde afuera hacia adentro y viceversa.

Una getaway es una computadora que proporciona servicio de intercambio de datos entre dos redes, una firewall puede consistir en un poco mas que un ruteador filtrador, como una gateway controlada. El trafico va hacia la getaway, en vez de dirigirse directamente hacia la red, la getaway que pasa los datos, de acuerdo a la política de control de los accesos, a través de un filtro, hacia otra red o hacia otra getaway conectada a otra red.

Esta mediación toma en una cuenta, direcciones de fuente y destino,

tipos de paquetes de datos, política de seguridad. Típicamente

una firewall registra los accesos y los intentos de acceso de una red a

otra. [OPP98]

Algunas firewalls proveen servicios de seguridad adicionales. Como encriptación y decriptación, ambas deben usar sistemas compatibles de encriptación. Existen varios fabricantes que ofrecen dichos sistemas. Encriptación de firewall a firewall es la forma que se usa en el Internet de hoy.

Verificar la autenticidad del usuario así como el sistema que este usando también es importante, y las firewalls pueden hacerlo, usando tarjetas inteligentes, fichas y otros métodos. Las firewalls, pueden incluso proteger otras redes exteriores. Una compañía puede aplicar las mismas restricciones de trafico, mejorado con autenticación. [OPP98]

Alguien fuera de la empresa podría solicitar cierta información, pero no necesariamente necesita accesar a toda la información interna. En estas circunstancias, las firewalls juegan un importante papel forzando políticas de control de acceso entre redes confiables protegidas y redes que no son confiables.

En una WAN que debe ofrecer conexión de cualquier persona a cualquiera, otras formas en el nivel de aplicación pueden ser implementadas para proteger datos importantes. Sin embargo, separar las redes por medio de firewalls reduce significativamente los riesgos del ataque de un hacker desde adentro, esto es acceso no autorizado por usuarios autorizados. Agregando encriptación a los servicios de la firewall la convierte en una conexión fireawall a firewall muy segura.

Esto siempre permite redes grandes interconectadas

por medio de internet. Agregando autenticación se puede aumentar

el nivel de seguridad. Por ejemplo una vendedor que necesite ver la base

de datos de inventario, tendrá que comprobar que es él. [FAQ96]

Tanto se ha hablado de firewalls desde el

punto de vista de amenazas, principios y política. Ahora cambiamos

a los específicos de implementaron de mecanismos que le permitan

a las firewalls la aplicación de políticas y proveer protección.

Cuando se habla de firewalls, uno debería tomar en cuenta que la

tecnología evoluciona muy rápidamente. Los firewalls de hoy

tienden a combinar diferente mecanismos, haciendo difícil clasificarlas.

Por esa razón se describen los ingredientes que pueden ir en el

diseño de una firewall. [FAQ96]

Todos los firewalls desempeñan algún tipo de filtrado de paquete ip, comúnmente por medio de un ruteador de filtrado de paquetes. El ruteador filtra paquetes, haciendo que ellos pasan por el ruteador, implementando un conjunto de reglas con base en la política de la firewall. Un ruteador filtrador de paquetes, usualmente puede filtrar paquetes ip con base en algunos o todos los criterios siguientes:

El filtrado puede bloquear conexiones desde o a las redes o anfitriones específicos, y pueden bloquear conexiones a puertos específicos. Un sitio podría desear bloquear las conexiones desde ciertas direcciones, tales como desde anfitriones o los sitios consideraron hostiles o indignos de confianza. Alternativamente, un sitio puede desear bloquear conexiones desde todos las direcciones externas al sitio (con ciertas excepciones, tales como con smtp para recibir e-mail).

Los servidores tales como el telnet daemon

usualmente reside en puertos conocidos (puerto 23 para telnet), así

si un firewall puede bloquear conexiones tcp o udp a o desde puertos específicos,

entonces el sitio puede hacer llamadas para asegurar los tipos de conexiones

para ser hechas a ciertos anfitriones pero no a otros. Por ejemplo, una

compañía podría desear bloquear todas las conexiones

de entrada a todos los host a excepción a algunos sistemas conexos

de firewall. A esos sistemas, quizás solo los servicios específicos

serán permitidos, tal como smtp para un sistema y conexiones telnet

o ftp a otro sistema (ven diagrama en la figura 5.1). Con filtrado sobre

puertos tcp o udp, esta política puede ser exitosa en este estilo

de ruteador de filtrado de paquetes o un anfitrión con capacidad

de filtrado de paquete.

El filtrado de paquetes en telnet y smtp [wack]. Un ejemplo básico para usar el filtrado de paquetes para implementar políticas pudiera ser permitir solo ciertas conexiones a una red de dirección 123.4.*.*. Las conexiones telnet serían permitidas a solo un host, 123.4.5.6, los cual podrían ser una aplicación gateway en el sitio telnet, y las conexiones smtp serian permitirán a dos hosts, 123.4.5.7 y 123.4.5.8, que podrían ser dos sitio gateway e-mail. NNTP (protocolo de noticias transfiere de red) es permitir solo desde el sitio dealimentación del sistema NNTP, 129.6.48.254, y solo al servidor NNTP del sitio, 123.4.5.9; ntp ( el protocolo de tiempo de red) se permite a todos los host (anfitriones). El ruteador de filtrado de paquetes bloqueara cualquiera otros servicios y paquetes. Este ejemplo muy básico de filtrado de paquete puede volverse más complejo y flexible como el sitio fomenta ajustes a las reglas de filtrado.

Desafortunadamente, los ruteadores de filtrado de paquetes no pueden hacer todo. Ellos han sido tradicionalmente difícil usar en su configuración y mantenimiento. Esto esta cambiante, con los vendedores poniendo más atención a las interfaces.

Las reglas de filtrado de paquetes son inherentemente complejas para especificar y usualmente no existe facilidad de prueba para averiguar la corrección de las reglas (a excepción de la prueba exhaustiva por hand-see para probar). Además, alguna ruteadores no dan la capacidad para registrar (loggin), así que si las reglas de un ruteador permiten paquetes peligrosos, los paquetes pueden no ser detectarse hasta que ocurra una caída del sistema. Los sitios que optan por usar ruteador de filtrado de paquetes para su firewall deberán buscar por uno que ofrece registro (loggin) extensivo, una configuración simplificada y alguna forma de prueba de reglas.

Las excepciones a las reglas de filtración

frecuentemente se necesitarán para permitir ciertos tipos de acceso

que normalmente se bloquean. Esas excepciones pueden hacer las reglas de

filtración tan complejo como ser inmanejables. Por ejemplo, es relativamente

directo la especificación de una regla para bloquear todas las conexiones

encaminadas al puerto 23 (el servidor telnet), pero algunos sitios hacen

excepciones para que ciertos sistemas especificados puedan aceptar conexiones

telnet directamente. Para hacer esto, el administrador debe agregar una

regla para cada sistema. (Algunos sistemas de filtración de paquetes

adjuntan la importancia a la orden secuencial de las reglas de filtrado,

permitiendo al administrador poner una excepción de permisos al

sistema específico, seguido por una negación para todos los

demás sistemas.) La adición de ciertas reglas de puede de

esta manera complicar el sistema entero de filtración. Algunos ruteadores

de filtración de paquetes no filtra en los puertos fuente tcp/udp,

el cual puede hacer el filtrado más complejo el conjunto de reglas

y puede abrir hoyos en el esquema de filtración. [OPP98]

Un servidor proxy (algunas veces se hace referencia a el con el nombre de "gateway" - puerta de comunicación - o "forwarder" - agente de transporte -), es una aplicación que media en el tráfico que se produce entre una red protegida e Internet. Los proxies se utilizan a menudo, como sustitutorios de routers controladores de tráfico, para prevenir el tráfico que pasa directamente entre las redes. Muchos proxies contienen logines auxiliares y soportan la autentificación de usuarios. Un proxy debe entender el protocolo de la aplicación que está siendo usada, aunque también pueden implementar protocolos específicos de seguridad (por ejemplo: un proxy FTP puede ser configurado para permitir FTP entrante y bloquear FTP saliente).

Los servidores proxy, son aplicaciones específicas. Un conjunto muy conocido de servidores proxy son los TIS Internet Firewall Toolkit "FWTK", que incluyen proxies para Telnet, rlogin, FTP, X-Windows, http/Web, y NNTP/Usenet news. SOCKS es un sistema proxy genéricos que puede ser compilado en una aplicación cliente para hacerla trabajar a través de una Firewall. [FAQ96]

Para contar algunas de las debilidades asociado con el ruteador de filtrado de paquetes, los desarrolladores han creado aplicaciones de software que adelantan y filtran conexiones para servicios tal como telnet y ftp. Las aplicaciones referidas son servidores proxy, también conocido como aplicación gateway. Las máquinas host corriendo los servidores proxy se refieren como firewalls de aplicación gateway. Trabajando junto, firewalls de aplicación gateway y el ruteador de filtrado de paquetes pueden potencialmente dar más altos niveles seguridad y flexibilidad que una sola. Por ejemplo, considera un sitio que bloquea todas las conexiones de gateway telnet y ftp que usan un ruteador de filtrado de paquetes permite a los paquetes de telnet y ftp ir a un host solamente. Un usuario quien desea conectarse a través del sistema debe tener que conectar primero a la aplicación gateway, y entonces al host de destino.

Los firewalls de aplicación gateway

únicamente permiten esos servicios para cuales hay una proxy. En

otras palabras, si una gateway de aplicación contiene proxy para

ftp y telnet, entonces solo ftp y telnet puede permitirse en la subred

protegida y todos los otros servicios son completamente bloqueó

(5.2). Para algunos sitios, este grado de seguridad es importante, como

garantiza que solo los servicios considerados confiables se permite mediante

el firewall. Esto también previene que otros servicios intrusos

estén siendo implementar a espaldas de los administradores de firewall.

Las aplicaciones gateway ofrecen un número de ventajas generales sobre el default modo de permitir la que aplicación trafique directamente para host internos. Estas ventajas incluyen:

ocultamiento de la información. los nombres de sistemas internos no necesariamente necesitan ser conocidos por medio de dns para los sistemas externos, desde la aplicación gateway puede ser el host la única cuyo nombre debe hacerse conocido afuera de los sistemas.

robusta autenticación y registro. la gateway puede autentificar el trafico de la aplicación antes este llegue a los host internos. El tránsito puede entonces ser registra más efectivamente que con el registro estándar del host .

costo - eficacia. la tercera parte de software o hardware para la autenticación o registro necesario para ser ubicar solo en la aplicación gateway.

menos complejas las reglas de filtrado.

Las reglas en el ruteador de filtrado de paquetes serán menos complejas

que aquellas que serían si el ruteador necesitara el filtrar el

trafico de la aplicación y dirigir este a un número de sistemas

específicos. El ruteador necesita solo permitir trafico destinado

para la aplicación gateway y rechaza el resto. [OPP98]

Otro punto de vista que gana aceptación es la inspecciono de paquetes que no solo los filtra, esto es, considerar su contenido tanto como sus direcciones. Las firewall de este tipo emplean una inspección de módulos, aplicable a todos los protocolos que comprenden los datos de los paquetes destinados desde el nivel network (ip) hasta el nivel de aplicación. Esta estrategia puede provee seguridad sensitiva al contexto para complejas aplicaciones y puede ser mas efectiva que la tecnología que solo tiene acceso los datos en ciertos niveles. Por ejemplo las aplicaciones gateway solo accede a los datos de nivel aplicación, los ruteadores tienen acceso solo a niveles bajos, el enfoque de la inspección de paquetes integra toda la información reunida de todos los niveles en un simple punto de inspección.

Algunas firewall de inspección también toman en cuenta el estado de la conexión, por ejemplo, la legitima entrada de paquetes puede ser probada con la petición de salida para ese paquete y se le permite entrar. Por el contrario, un paquete de entrada se enmascara con su respuesta a una inexistente petición de salida, este será bloqueado. Esto lleva el enfoque de tan llamado estado (stateful) mas aya del filtrado de paquetes. La inspección de módulos usa previas comunicaciones para derivar el estado actual de la comunicación que se esta realizando.

El filtrado inteligente puede efectivamente combinarse con la habilidad del rastreo de la sesión de red. Para usar la información acerca del inicio y fin de la sesión en la decisión de filtrado. Esto es conocido como filtrando sesión (sesión filtering). Los filtros usan reglas inteligentes, así aumenta el proceso de filtrado y controlando el rastreo de sesiones de la network que controla los paquetes individuales.

Una sesión de network contiene paquetes que van en dos direcciones, así que sin una sesión de filtrado cada sesión requiere dos reglas de filtrado de paquetes. La primera controla los paquetes que van desde el originario host hasta el destinatario host. Una regla inteligente, sobre la otra mano, sabemos que regresando el paquete dirigidos en sentido opuesto y así no necesitamos la segunda regla.

Este enfoque ofrece ventajas considerables,

desde los sitios que comúnmente tratan los paquetes originados afuera

de la firewall de manera diferente que los paquetes que regresan desde

una conexión autorizada afuera. [OPP98]

Este factor también nos conduce a

que los costos para maquina de firewall que cumplan tales requisitos sean

bastante altos ya que su volumen de producción (numero de unidades

vendidas) no se acerque a la producción típica de los enrutadores

correspondientes para ese nivel de procesamiento de paquetes por segundo.

Algunas organizaciones tienen la capacidad de colocar sus propias firewall, usando cualquiera de los equipos y componentes de software disponibles o escribiendo una firewall de raya. Al mismo tiempo, la totalidad de los vendedores ofrecen una amplia variedad de servicios en tecnología de firewall, desde proveer las herramientas necesarias hasta implementar pólizas de seguridad hasta cálculos fuera de riesgos, revistas de seguridad y entrenamiento de seguridad.

Una de las ventajas para una compañía al construir su propia firewall es que el personal de la misma entenderá las especificaciones del diseño y uso de la firewall. Tal conocimiento puede no existir para un vendedor - proveedor de firewall. Además, una firewall puede requerir una gran cantidad de tiempo para construirla, documentarla y mantenerla.

Una firewall puede ser tan efectiva como la administración que la hizo. Un mantenimiento pobre puede empezar a ser inseguro y permitir roturas mientras provee una ilusión de seguridad. La póliza de seguridad podría reflejar claramente la importancia de la administración de una firewall fuerte, y el manejo demostraría su importancia en términos de personal, fondos y otros recursos necesarios.

El contar con una firewall no es excusa para prestar menos atención a la administración de un sistema en el lugar, de hecho, si una firewall es penetrada, una administración pobre permitirá amplias intrusiones resultando dañada, también una firewall no reduce las necesidades de administrar un sistema altamente calificado al mismo tiempo.

Amoroso y sharp concuerdan en que no es sencillo y correcto el set de funciones de una firewall para todos los medio ambientes.

Ellos recomiendan que cada comprador seleccione funciones basadas en los requerimientos únicos de la empresa que desee contar con una firewall.

Un problema encontrado por muchos compradores

de firewall es que los vendedores, preparan literatura que ponen a sus

productos en lo más alto posible y describen diseños y filosofías

de ventas apropiadas para la compañía. Sin embargo. Los estándares

han surgido en otras arreas de hardware y software, ambos en tecnología

y descripción de funciones. [FIRE3]

"El conocimiento llega a través de la acción; tu no puedes comprobarlo si no fantaseas o evitando probar".

ICSA, Inc. Intenta desarrollar criterios imparciales para definir buenos productos de seguridad. Por ejemplo, por muchos años ICSA ha estado probando y certificando productos antivirus. Los usuarios de estos productos han indicado que la certificación ha sido de gran ayuda. Una compañía compra un producto antivirus certificada sabe que realizara estándares claros establecidos y de esta manera podrá evitar más desordenes costosos que de otra manera requerirá de otra clase de diligencias.

La certificación firewall opera con principios similares. Las compañías que fabrican firewall pueden someterlos a prueba, y si pasan la prueba, ellos pueden colocar el logo de certificación. Esto proporciona una seguridad a los compradores que este producto satisface ampliamente un nivel de estándar de seguridad. En otras palabras, un comprador puede confiar que todos los productos que han sido certificados, realizan, en una perspectiva de seguridad, funciones en un mismo nivel. Por supuesto, algunos productos exceden el nivel y en algunas arreas la certificación será más y más severa (la certificación puede ser revocada si un producto falla al no mantenerse con el estándar).

La certificación ICSA es totalmente diferente de un análisis competitivo o examen de producto. El propósito de la certificación es no decir que un producto "A" hace o realiza mejor que el producto "B" respecto a esto o aquello. Es únicamente la ejecución relativa de pruebas lo que cuenta, como un paso binario/resultados fallidos. La realización de un producto en términos de velocidad, no es parte de la certificación.

El estándar inicial de certificación firewall depende de una definición de requerimientos mínimos aceptables para una compañía típica o una organización. Específicamente, los criterios de certificación significan que un producto firewall, que ha sido configurado de acuerdo a las instrucciones del fabricante, brinda protección contra ataques y al mismo tiempo, brinda una organización con funcionalidad operativa real.

La certificación esta diseñada para asegurar que una firewall repela importantes ataques, comunes y no comunes. ICSA utiliza una variedad de herramientas de rastreo comerciales e internas así como técnicas manuales para verificar que los ataques son combatidos efectivamente. Esto asegura que hay una fundación confiable de buenas técnicas de seguridad. La firewall debe proveer una organización con una funcionalidad real. Los usuarios pueden acezar al internet, pueden conectarce a sistemas internos a través de la firewall, puede una organización enviar y recibir correos a través del firewall, etc.

las firewall certificadas por ICSA no garantizan

que sean impenetrables. Un buen producto podría ser instalado inapropiadamente,

permitiendo vulnerabilidades. [FIRE3]

1.- la guía de prueba es suministrada por el vendedor y será revisada por el staff del laboratorio ICSA para su total exactitud.

2.- el sistema operativo será instalado en una maquina "limpia" y almacenado de acuerdo a las instrucciones del vendedor.

3.- la firewall será instalada en ausencia de configuración de instalación, en cada servicio abierto se checará que este apoyado apropiadamente.

4.- la firewall será rastreada en ausencia de configuración.

5.- la firewall será configurada para apoyar el perfil de servicios requeridos por ICSA, y cada servicio abierto se chocara que este apoyado apropiadamente.

6.- la firewall será rastreada mientras apoya el perfil de servicios requerido por ICSA.

7.- las funciones de entrada y salida serán

revisadas de conformidad.

Para desarrollar este proyecto utilizamos la investigación documental, investigamos en revistas, libros e internet.

Fue un poco tedioso, ya que gran parte de la información que

íbamos encontrando estaba dirigida a personas que ya tenían

conocimientos acerca del tema.

Una empresa con sede en la ciudad de México establece una sucursal en Durango. La operación funciona de manera satisfactoria, por lo que a cuatro meses de operaciones la directiva de la empresa decide establecer una intranet para que estén "más cerca" la matriz y la filial. Un mes más tarde la intranet está instalada y funcionando, pero, contra lo que se esperaba, la productividad de los empleados disminuyó, ¿porqué?, al parecer Internet era una distracción, pasaban mucho tiempo curioseando por el WEB, haciendo amistades por el IRC, etc., sin embargo, la directiva seguía pensando en que una intranet aumentaría la productividad de su empresa. ¿Cómo solucionaron el problema?. ¡Fácil!, compraron un par de routers de selección, instalaron uno en la matriz y el otro en la sucursal, los configuraron para que sólo permitieran conexiones entrantes y salientes entre sí, y asunto resuelto.

Es por demás decir que este es un caso ficticio, pero creo que

es un buen ejemplo para entender que los mecanismos de seguridad en redes

pueden tener más de un objetivo, no solo para evitar que algún

"maligno" hacker penetre a nuestro sistema.

Abuso de privilegio:

Un ataque originado desde dentro de la red protegida.

Autentificación:

[Opp98]Internet and Intranet Security

Rolf Oppliger

Artech House, Inc.

[Har98]Firewall y la Seguridad en Internet

Siyan y Hare

Prentice Hall

[Cur92] David Curry. UNIX System

Security: A Guide for Users and System

Administrators. Addison-Wesley, Reading,

[Eward] Ronald S. Eward. Telespace,

Telewar, and the Vulnerability of a Global

Electronic Economy. Information Security

Symposium. Florida Institute of Technology.

[FAQ96] The Internet Firewalls FAQ.

Primary author, Marcus Ranum.

Survey, July 1995, http://www.nw.com/.

[NIST91b] NIST. Advanced Authentication

Technology. CSL Bulletin, National

Institute of Standards and Technology,

[NIST91b] NIST. Establishing a Computer

Security Incident Response Capability.

Special Publication 800-3, National

Institute of Standards and Technology,

[FIRE3] Firewall 3rd Anual Buyers Guide

http://www.icsa.net/services/consortia/firewalls/certified_products.shtml

Manuel Rafael Rochel Rodríguez, nació en la ciudad de Durango, Dgo., el 22 de Enero de 1977.

Hijo del Sr. Rafael Rochel Díaz y la Sra. Lilia Rodríguez de Rochel.

Terminó sus estudios de nivel medio superior en el C.B.T.a. No.

28 de Canatlán, Dgo. con especialidad de Informática Administrativa.

Terminando sus estudios de Ingeniero en Sistemas Computacionales en el

Instituto Tecnológico de Durango en Diciembre del 99.

Dirección Permanente

Mariano Balleza 607

Col. San Diego

Canatlán, Dgo.

C.P. 34400

México

Tel. (187) 2 - 02 - 90